Page 29 - BACnet_Europe-Journal_43

P. 29

BACnet Insight

Meldungen zu Schwachstellen empfangen Zusätzlich findet sich dort noch ein CSAF-Lister. Dort sind Netzwerksicherheit in der Gebäudeautomation

öffentliche Stellen, die CSAF-Dokumente veröffentlichen,

Um Sicherheitsforschenden und anderen das Auffinden aufgelistet. Die Netzwerksicherheit bildet das Rückgrat der Gebäude-

des passenden Kontakts in Organisationen zu erleich- sicherheit. Mit der zunehmenden Vernetzung und exter-

tern, sollten die Organisationen eine security.txt gemäß Schwachstellenmanagement und security.txt nen Anbindung von Automationskomponenten steigen die

RFC 9116 auf ihrer Webseite bereitstellen. Die security. Risiken – etwa durch ungeschützte VPN-Gateways, direkt

txt ist eine Datei, die relevante Kontaktinformationen in Ein effektives Schwachstellenmanagement ist essenziell. erreichbare Steuerungen oder unkontrollierten Fernzugriff.

menschen- und maschinenlesbarer Form bereitstellt. Sie Organisationen sollten: Exponierte Systeme müssen konsequent abgeschottet

befindet sich an einem definierten Ort auf der Internetseite eine security.txt-Datei gemäß RFC 9116 bereitstel- werden. Sie sollten nie direkt aus dem Internet erreichbar

der Organisation, wodurch die Kontaktaufnahme verein- len, um Kontaktaufnahme für Sicherheitsmeldungen sein, sondern über sichere VPN-Verbindungen, Zwei-Fak-

facht wird und sie mittels automatischer Werkzeuge (z. B. zu erleichtern, tor-Authentifizierung und Firewalls abgesichert werden.

per Web-Crawler) gefunden werden kann. Die Findenden das Common Security Advisory Framework (CSAF) Auch Protokolle wie BACnet/IP oder Modbus/TCP dür-

sind darauf angewiesen, dass die Informationen bei der nutzen, um strukturierte, maschinenlesbare Advisories fen nur über klar definierte Kommunikationspfade genutzt

Organisation an der richtigen Stelle und über geeignete zu veröffentlichen. werden. Besonders kritisch ist der Übergang zwischen IT-

Kanäle ankommen. Da es sich um sensible Informationen und OT-Netzen. Diese Schnittstelle muss über dedizierte

handeln kann, ist es sinnvoll, dass nicht nur die Informa- Das CSAF-Format erlaubt sowohl die Kommunikation von Zonen oder Demilitarisierte Zonen (DMZ) geschützt wer-

tionsweitergabe standardisiert erfolgt, sondern auch die Betroffenheit als auch von Nicht-Betroffenheit (via VEX- den. Nur klar autorisierte Datenflüsse dürfen hier statt-

Echtheit des angegebenen Kontakts, im Optimalfall kryp- Profile). finden – idealerweise überwacht durch DPI (Deep Packet

tografisch gesichert, bestätigt wird. 8 Inspection) und Logging-Systeme wie z. B. Malcolm.

Das BSI stellt Tools, Templates und eine zentrale Plattform

Bereitstellung von Schwachstelleninformationen für die Verteilung bereit. 9 Die internationale Norm IEC 62443 definiert hierfür ein

Zonierungsmodell, das sich in der Gebäudeautoma-

Ein effektives Schwachstellenmanagement ist deshalb Cybersicherheit in der Gebäudeautomation tion hervorragend anwenden lässt. Netzwerke werden in

für Hersteller, Integratoren wie Betreiber essenziell. Das Sicherheitszonen unterteilt, etwa für Managementsys-

Common Security Advisory Framework (CSAF) bietet eine Asset-Management in der Gebäudeautomation mit teme, Automationsnetzwerke, Feldgeräte und externe

strukturierte, maschinenlesbare Möglichkeit, Schwach- Malcolm Dienstleister. Die Verbindungen zwischen diesen Zonen –

stelleninformationen zu veröffentlichen und automati- sogenannte Conduits – werden kontrolliert und abgestuft

siert weiterzugeben. Hersteller können so klar benennen, In vernetzten Gebäuden bildet das Asset-Management abgesichert. Jede Zone erhält ein definiertes Schutzni-

welche Produkte betroffen sind, welche Firmware-Ver- die Grundlage für einen sicheren und stabilen Betrieb. veau (Security Level), abhängig von ihrem Risiko. So wird

sionen angreifbar sind und wie Gegenmaßnahmen aus- Nur wer weiß, welche Geräte wo und wie eingebunden verhindert, dass etwa ein infizierter IT-Client unkontrolliert

sehen. CSAF reduziert den manuellen Aufwand bei der sind, kann gezielt auf Sicherheitsvorfälle, Schwachstellen- Zugriff auf die Gebäudeleittechnik erlangt. Das Modell der

Suche nach Sicherheitsinformationen und bei der Fest- meldungen oder Ausfälle reagieren. Doch viele Betreiber tiefgestaffelten Verteidigung („Defense in Depth“) ist damit

stellung von Betroffenheit oder eben Nicht-Betroffen- arbeiten noch mit fragmentierten Listen oder unvollständi- auch in der Gebäudeautomation die optimale Methode zur

heit erheblich. Es erlaubt Herstellern, Anwendern, Betrei- gen Dokumentationen. Absicherung der Netzwerke.

bern und der Verwaltung die Informationen zu einzelnen

Schwachstellen automatisiert abzurufen und eine Betrof- Hier setzt das Open-Source-Projekt Malcolm an. Entwi- Von der Norm zur Umsetzung: VDMA und BIG-EU

fenheit festzustellen. Auch Nicht-Betroffenheiten können ckelt vom Idaho National Laboratory (INL), ermöglicht liefern Orientierung

so skalierbar kommuniziert werden (Vulnerability Exploita- es die passive Erfassung und Analyse von Kommunika-

bility eXchange (VEX) als Profil in CSAF). tionsverhalten in industriellen und gebäudetechnischen Die Themen Cybersicherheit und Resilienz rücken auch

Netzwerken. Malcolm erkennt automatisch Assets im in der Gebäudeautomation zunehmend in den Vorder-

Im Zuge einer immer stärker vernetzten und komplexeren Netzwerk, klassifiziert sie und visualisiert ihre Kommuni- grund. Zwei aktuelle Dokumente liefern dazu wichtige Ori-

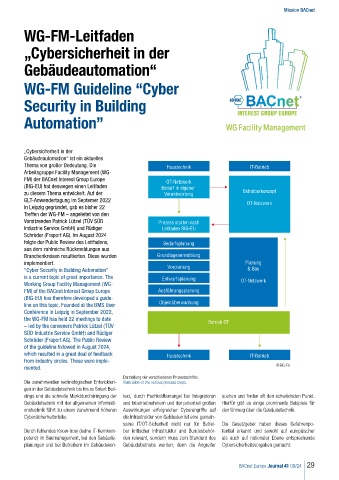

Welt wird die Anzahl an sicherheitsrelevanten Schwach- kationsbeziehungen. Dabei kommen Werkzeuge wie Zeek, entierungshilfen: das VDMA-Einheitsblatt 24774 sowie

stellen signifikant wachsen und zeitgemäßes Schwach- Suricata und Kibana zum Einsatz. Betreiber erhalten so der Leitfaden „Sicherheit in der Gebäudeautomation“ der

stellenmanagement mittels CSAF-Dokumenten nicht nicht nur einen vollständigen Überblick über ihre techni- BIG-EU-Arbeitsgruppe WG-FM.

mehr wegzudenken sein. Das BSI unterstützt mit Plattfor- sche Infrastruktur, sondern auch ein Frühwarnsystem bei

men und Tools rund um CSAF, darunter Validierungstools ungewöhnlichen Aktivitäten. Gerade in heterogenen Net- Das VDMA-Einheitsblatt 24774, richtet sich an alle am

und Templates für strukturierte Advisories und stellt über zen mit BACnet/IP, KNX, MQTT und proprietären Protokol- Lebenszyklus technischer Gebäudeausrüstung beteiligten

den Warn- und Informationsdienst von CERT-Bund Mel- len bietet Malcolm eine wertvolle Grundlage für Compli- Akteure – von Planern und Errichtern über Hersteller bis

dungen zu Schwachstellen und Sicherheitslücken bereit. ance, Vorfallmanagement und Auditierbarkeit. 10 hin zu Betreibern. Ziel des Dokuments ist es, die Anforde-

Ereignis / Frist Datum Beschreibung

Veröffentlichung im EU-Amtsblatt 20. November 2024 Veröffentlichung des Gesetzestextes im Europäischen Amtsblatt

Inkrafttreten der Verordnung 11. Dezember 2024 CRA ist formal in Kraft, gilt direkt in allen Mitgliedstaaten.

Beginn der Übergangsfrist 11. Dezember 2024 Hersteller, Importeure und Händler haben Zeit zur Umsetzung.

Pflicht zur Meldung aktiver 11. September 2026 Hersteller müssen Sicherheitslücken und Vorfälle binnen 24 Stunden an ENISA melden.

Schwachstellen und Sicherheitsvorfälle

Verbindliche Anwendungspflichten 11. Dezember 2027 Alle Anforderungen gelten vollumfänglich: Sicherheitsanforderungen, CE-Kennzeichnung,

Marktüberwachung, Konformitätsbewertung.

BACnet Europe Journal 43 09/25 29